Formación Teldat

Servicios de formación adaptados a las necesidades de cada cliente.

Certificaciones On-Line

Integra-T presenta una oferta de certificaciones on-line, que cubre la totalidad de las tecnologías que nuestra compañía comercializa.

Con el fin de adaptarse a las necesidades de formación de los usuarios de routers Teldat, se ha puesto a disposición de estos usuarios, una plataforma de formación que cumple los siguientes requisitos:

- Lecciones on-line. Muestran los contenidos diseñados para cada una de las ceretificaciones.

- Documentación y manuales de apoyo. El alumno podrá apoyarse en esta documentación para mejorar sus conocimientos y aclarar dudas.

- Practicas regladas con equipos, acordes a los contenidos de la formación.

- Evaluación final del alumno, con la posibilidad de la obtención de un certificado.

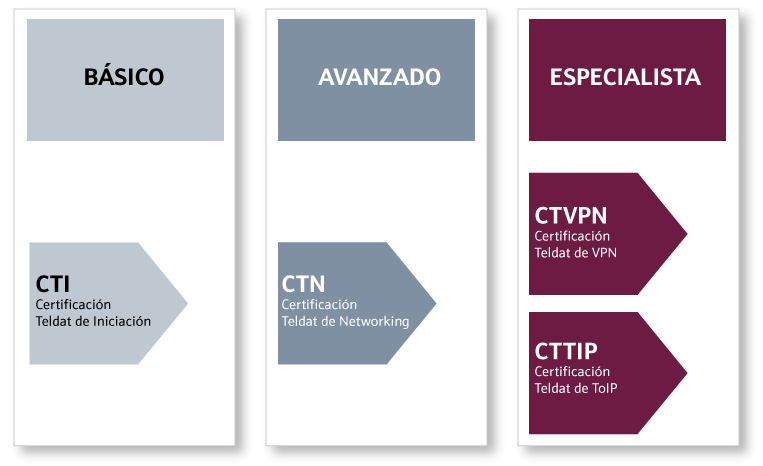

Los cursos de certificación se engloban dentro del Plan de Formación Integra-T que se estructura según el siguiente esquema:

Básico

Certificación adaptada al personal desoporte de nivel 1. En este nivel se adquieren los conocimientos básicos de manejo de cualquier producto Teldat basado en el CIT (código integrado de Teldat). Así como la instalación de cualquier producto Teldat.

Avanzado

Nivel en el que se adquieren conocimientos avanzados sobre los equipos de Internetworking de TELDAT. Esta certificación está diseñada y creada para formar al personal de Nivel 2 de soporte. En ella se mostrarán configuraciones, monitorización y troubleshooting de cualquier escenario básico de internetworking.

Especialista

Nivel en el que los asistentes se especializan en el manejo de las arquitecturas de red basadas en tecnología Teldat, más concretamente en la generación de redes privadas virtuales (VPNs) y VoIP.

Plan de Formación

Los cursos de certificación se engloban dentro del Plan de Formación Integra-T que se estructura según el siguiente esquema:

Duración del curso

La duración del curso tendrá una duración máxima de 3 meses por certificación.

Metodología

Para darse de alta en una de las certificaciones del formador on-line, es necesario que el alumno este validado en la plataforma con anterioridad.

Para darse de alta en el formador on-line de Teldat, los pasos son los siguietes:

-

- Se registrará en el formador situado en el URL: https://training.teldat.com/online/

- Una vez registrado aparecerá una ventana con dos test. Realizará el test en su idioma predilecto.

- El sistema verificará que el alumno este dado de alta como usuario de la aplicación. En el caso de estar validado, el sistema le dará de alta en la certificación adecuada. En el caso de no estar validado, el sistema se parará hasta que el alumno sea validado.

- Una vez validado el alumno realizará la certificación.

- Una vez realizado el curso, el alumno deberá realizar dos exámenes, uno práctico y otro teórico.

- Si el alumno aprueba el examen. El formador mostrará el certificado obtenido.

Todas las dudas o problemas con el formador on-line que el alumno tenga, las deberá enviar al siguiente e-mail support@teldat.com:

Certificación CTI

Objetivos:

Instalación de equipos Teldat.

- Instalación y montaje de un router.

- Verificación de la configuración.

- Mostrar los procedimientos de recuperación de equipos..

Configuración, gestión y administración de redes con equipos Teldat.

- Conocer cómo solucionar problemas derivados de la configuración.

- Troubleshooting básico, monitorización general del equipo y activación de eventos.

- Conocer los procedimientos de configuración y administración de los routers.

Temario:

Módulo 1. Conocimientos básicos de Internetworking.

- Capas OSI.

- Tipos de protocolos.

- Pila TCP/IP .

- Direcciones IP y Mascara.

- Tipos de rutas.

Módulo 2. Instalación.

- Sistema de licencias.

- Conectores.

- LED de equipo.

- Configuración por defecto.

- Smart-card.

- Drivers.

- Instalación en bastidor.

- Accesorios

Module 3. BIOS Menu.

- CIT.

- Menú BIOS.

- Operaciones desde BIOS.

Module 4. Actualización del Software.

- Archivo de distribución.

- Actualización del software.

Module 5. Administración.

- Acceso al equipo.

- Configuración.

- Monitorización.

- Sistema de eventos.

Certificación CTN

Objetivos:

Interfaces:

- Los routers TELDAT permiten configurar el nivel físico del interfaz sin tener asociado ningún protocolo o encapsulado. Se mostrará en este apartado los distintos interfaces que soporta el router (físico, virtual y semivirtual) y el modo de configurarlos y monitorizarlos.

Protocolos:

- Se mostrará como configurar el protocolo IP y los protocolos asociados al protocolo IP, así como la depuración y funcionamiento. Una vez terminada esa fase trabajaremos con los protocolos de encaminamiento.

Encapsulado:

- En este punto se montarán una serie de maquetas, con los distintos encapsulados de este módulo.

Facilidades:

- En el módulo final se mostrarán las facilidades, unas de depuración como Sniffer, otras de mejora de Backup como el WRR, mejoras de rendimiento como DHCP o VRF, de priorización del tráfico como QoS y seguridad como el AFS.

Temario:

Módulo 1. Conocimientos básicos.

Módulo 2: Introducción Interfaces.

Módulo 3: Interfaces LAN.

- LAN

- SWITCH.

- Bridge.

Módulo 4. Interfaces xDSL.

- ADSL.

- SHDSL.

- VDSL.

- Subinterfaz.

- Encapsulados.

Module 5. Interfaces Celulares.

- 3G.

- 4G.

- Encapsulados.

Module 6. Interfaces Serial.

- Síncrono y asíncrono.

- HDLC.

- SDLC.

- PPP.

- FRAME RELAY.

- X.25.

- SCADA.

Module 7. Interfaz G.703.

- Interfaz.

- encapsulados.

Module 8. Interfaz WIFI.

- Equipo como Acess Point.

- Equipo como cliente.

Module 9. Interfaz Loopback.

Module 10. IP/routing.

- Configuración IP.

- ACLs.

- Policy Based Routing.

- Routing estático.

- RIP.

- OSPF.

- BGP.

- PIM-SM.

- Sondas.

Module 11. Funcionalidades.

- DHCP.

- NAT.

- NAT AFS.

- WRR.

- VRRP.

- TVRP.

- DNS.

- NTP.

- GPS.

- Sniffer.

Module 12. QoS.

- Intruducción.

- Tipos de QoS.

- Parámetros avanzados.

Module 13. Gestión.

- SNMP.

- Syslog.

- Netflow.

Certificación CTTIP

Certificación CTVPN

Lee nuestros últimos Blog post sobre Análisis del Tráfico de Red

La Revolución de la IA en las Empresas Tecnológicas – Oportunidades y Desafíos

La inteligencia artificial – IA está cambiando rápidamente el mundo de los negocios. Lo que antes parecía de ciencia ficción, hoy se ha convertido en algo común en el sector tecnológico. Gracias a sus avances, se han logrado mejoras importantes en diversas áreas, como...

Smart Contracts – Innovación y riesgos en la economía digital

El surgimiento de Bitcoin en 2008 marcó el inicio de una revolución tecnológica que dio paso a la blockchain, sentando las bases para la creación de smart contracts. Estas aplicaciones, fundamentales en el ecosistema de las DApps, han transformado los modelos de...

El Impacto de los Ataques Ransomware en Infraestructuras Críticas

En la última década, el ransomware ha evolucionado de ser una amenaza relativamente menor a convertirse en una de las principales preocupaciones de la ciberseguridad global. Este tipo de ataque, en el que los ciberdelincuentes cifran los datos de una víctima y exigen...