En el entorno empresarial actual, la seguridad de la red es una preocupación primordial. Con la creciente sofisticación de las amenazas cibernéticas, garantizar que solo dispositivos y usuarios autorizados puedan acceder a la red es esencial. Aquí es donde la autenticación basada en 802.1X, en combinación con tecnologías de Control de Acceso a la Red (NAC), desempeña un papel crucial. Este artículo explora cómo la implementación de 802.1X en switches mejora la seguridad de la red al autenticar y autorizar dispositivos antes de permitirles el acceso, protegiendo así los activos críticos de la organización.

En el entorno empresarial actual, la seguridad de la red es una preocupación primordial. Con la creciente sofisticación de las amenazas cibernéticas, garantizar que solo dispositivos y usuarios autorizados puedan acceder a la red es esencial. Aquí es donde la autenticación basada en 802.1X, en combinación con tecnologías de Control de Acceso a la Red (NAC), desempeña un papel crucial. Este artículo explora cómo la implementación de 802.1X en switches mejora la seguridad de la red al autenticar y autorizar dispositivos antes de permitirles el acceso, protegiendo así los activos críticos de la organización.

El Desafío de la Seguridad en los Switches

Los switches, como componentes fundamentales de la infraestructura de red, son puntos de conexión clave por donde fluye todo el tráfico de la red. Sin medidas de seguridad adecuadas, estos dispositivos pueden convertirse en una puerta de entrada para accesos no autorizados y actividades maliciosas. Las soluciones de seguridad tradicionales, como las listas de control de acceso (ACLs) y la segmentación de VLAN, han sido útiles, pero no son suficientes para enfrentar los desafíos actuales. Aquí es donde la autenticación 802.1X y NAC entran en juego, proporcionando un enfoque más proactivo y robusto para la protección de la red.

Implementación de 802.1X en Switches con NAC

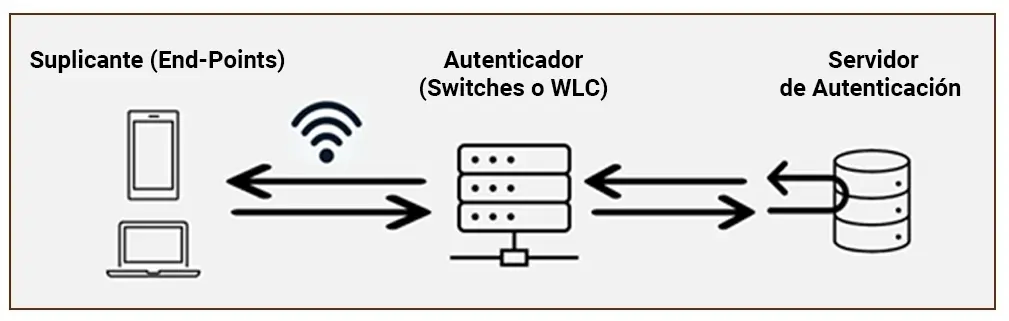

El protocolo de Autenticación Extensible (EAP) para autenticar dispositivos en la red antes de que se les otorgue acceso. Este proceso ocurre en el nivel de puerto del switch, lo que significa que cada dispositivo que intenta conectarse a la red, debe primero autenticarse a través del switch, que actúa como un controlador de acceso de red (NAC).

¿Cómo Funciona 802.1X?

1 – Solicitud de Conexión: Cuando un dispositivo intenta conectarse a un puerto del switch, este puerto permanece en un estado no autorizado hasta que se complete la autenticación.

2 – Iniciación de la Autenticación: El switch, actuando como el suplicante, envía una solicitud de autenticación al dispositivo que intenta conectarse. El dispositivo responde con sus credenciales (como un nombre de usuario y contraseña, o un certificado digital). Un intercambio inicial que es crucial para establecer una conexión segura y controlada.

3 – Transmisión de Credenciales: Estas credenciales se envían al Autenticador, que en este caso es el switch, y luego son transmitidas al Servidor de Autenticación (normalmente un servidor RADIUS) para su verificación. Asegurando que las credenciales sean evaluadas de manera centralizada y bajo estándares de seguridad estrictos.

4 – Verificación y Autorización: El servidor de autenticación verifica las credenciales y, si son válidas, autoriza al switch a conceder acceso a la red al dispositivo. Si la autenticación falla, el acceso es denegado. Un proceso vital para mantener la integridad y seguridad de la red, permitiendo solo el acceso a usuarios y dispositivos legítimos.

5 – Asignación de Políticas: Una vez autenticado, el switch puede aplicar políticas específicas a cada dispositivo, como la asignación a una VLAN específica, la aplicación de ACLs dinámicas o la priorización de tráfico, garantizando una gestión eficiente y personalizada del tráfico en la red.

Beneficios Clave de 802.1X con NAC

A) Seguridad Mejorada: Al requerir autenticación para cada dispositivo, 802.1X asegura que solo usuarios y dispositivos autorizados puedan acceder a la red, reduciendo el riesgo de accesos no autorizados, traduciéndose en un entorno de red más protegido y confiable

B) Control Granular: La implementación de políticas basadas en la identidad permite a los administradores aplicar controles granulares, asegurando que cada usuario o dispositivo tenga el nivel de acceso apropiado. Esta capacidad de personalización mejora la gestión de la red y minimiza riesgos asociados con accesos indebidos.

C) Visibilidad Total: Al integrar 802.1X con soluciones NAC, los administradores de red obtienen una visibilidad completa sobre quién está conectado a la red, lo que permite una mejor gestión y respuesta ante incidentes. Con una visibilidad clave para mantener un control constante y proactivo sobre la infraestructura de la red.

Conclusión sobre 802.1X en Switches con NAC

La seguridad de la red es un desafío continuo en el entorno digital actual. La implementación de 802.1X en switches, respaldada por un sólido sistema NAC, es una de las estrategias más efectivas para proteger las redes empresariales. Este enfoque asegura que solo los dispositivos y usuarios autorizados puedan acceder a los recursos de la red, proporcionando una capa adicional de protección contra amenazas internas y externas.

Las soluciones de switching de Teldat,están diseñadas para integrar perfectamente tecnologías como 802.1X y sistemas NAC, proporcionando una capa robusta de seguridad que garantiza que solo los usuarios y dispositivos autorizados accedan a su red. Teldat sigue comprometida con ayudar a las organizaciones a construir infraestructuras seguras y confiables que soporten las demandas del entorno digital actual.