La Evolución del Spanning Tree Protocol

STP fue desarrollado por Radia Perlman en 1985 mientras trabajaba para Digital Equipment Corporation. En ese momento, las redes Ethernet estaban creciendo rápidamente y se enfrentaban a un problema crítico: los bucles de red.

Imagina que tu red es como una ciudad llena de calles interconectadas. Si no hay un control de tráfico adecuado, podrías acabar en un atasco interminable. Del mismo modo, los bucles de red causaban que los paquetes de datos se duplicaran y circularan indefinidamente, saturando la red y causando fallos. Aquí es donde STP entra en acción, actuando como un guardia de tráfico que evita estos bucles y mantiene la red en orden.

El Corazón del Asunto: ¿Qué es el Algoritmo Spanning Tree y Cómo Funciona?

El algoritmo Spanning Tree funciona identificando la topología de la red y deshabilitando temporalmente los enlaces redundantes. Aquí te mostramos cómo lo hace:

1. Elección del Root Bridge: STP comienza eligiendo un switch como el «Root Bridge» de la red, basado en el Bridge ID más bajo (una combinación de prioridad y dirección MAC). El Root Bridge actúa como el punto de referencia para toda la topología de la red.

2. Determinación de Caminos Más Cortos: Cada switch calcula el camino más corto al Root Bridge utilizando el costo de la ruta (basado en la velocidad del enlace). El puerto con el camino más corto se designa como el «Root Port».

3. Selección de Designated Ports: En cada segmento de red, se selecciona un «Designated Port» que tendrá el menor costo al Root Bridge. Este puerto se encarga de reenviar el tráfico hacia y desde ese segmento.

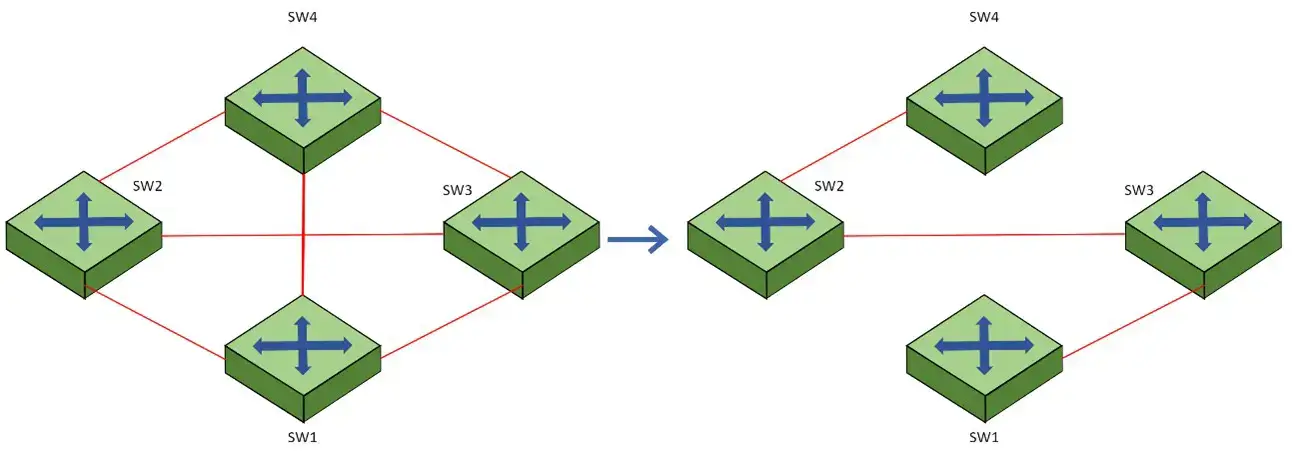

4. Desactivación de Puertos Redundantes: Cualquier puerto que no sea un Root Port o Designated Port se coloca en estado de bloqueo, evitando la formación de bucles.

Este proceso dinámico asegura que siempre haya una única ruta activa entre dos puntos de la red, eliminando los temidos bucles.

Tipos de Spanning Tree Protocol

Con el tiempo, se han desarrollado varias versiones de STP para mejorar la eficiencia y adaptarse a las necesidades cambiantes de las redes. Aquí hay un vistazo a las versiones más importantes:

1. STP (802.1D): Es la versión original del protocolo y sigue siendo ampliamente utilizada. Sin embargo, puede ser lenta en converger, lo que significa que puede tardar en reaccionar a cambios en la topología de la red.

2. RSTP (802.1w): El Rapid Spanning Tree Protocol es una mejora sobre STP, diseñada para acelerar los tiempos de convergencia. RSTP puede reconfigurar la red en cuestión de segundos en lugar de minutos, lo que lo hace más adecuado para entornos dinámicos.

3. MSTP (802.1s): El Multiple Spanning Tree Protocol permite múltiples instancias de STP en una sola red, cada una gestionando una VLAN diferente. Esto optimiza la utilización del ancho de banda y mejora la eficiencia en redes grandes y complejas.

4. PVST+: El Per-VLAN Spanning Tree Plus es una versión propietaria desarrollada por un fabricante, que ejecuta una instancia de STP por cada VLAN, permitiendo una mayor flexibilidad y control sobre la topología de la red.

5. RPVST+: El Rapid Per-VLAN Spanning Tree Plus combina las ventajas de RSTP y PVST+, proporcionando una convergencia rápida por cada VLAN, ideal para entornos que requieren alta disponibilidad y rapidez.

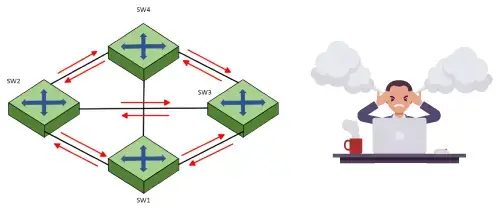

Problemas Comunes: Tormentas de Broadcast y su Relación con STP

Una implementación incorrecta o fallida del Spanning Tree Protocol puede llevar a problemas significativos en la red, uno de los más notorios siendo las “tormentas de broadcast”. Pero, ¿qué son exactamente estas tormentas y cómo están relacionadas con STP?

Una tormenta de broadcast ocurre cuando un bucle en la red causa que los mensajes de broadcast se multipliquen y circulen sin cesar, saturando el ancho de banda disponible y causando una degradación severa en el rendimiento de la red. Los mensajes de broadcast son enviados a todos los dispositivos de la red, y en presencia de un bucle, estos mensajes pueden replicarse indefinidamente.

Causas de Tormentas Broadcast en Relación con STP

1. Configuración Incorrecta de STP: Si los switches no están configurados correctamente para participar en el protocolo STP, pueden fallar en bloquear los puertos necesarios, permitiendo la formación de bucles.

2. Fallos en la Convergencia de STP: En redes donde STP no converge rápidamente (como en el caso del STP estándar), los cambios en la topología pueden causar bucles temporales que resulten en tormentas de broadcast.

3. Incompatibilidad entre Versiones de STP: La coexistencia de diferentes versiones de STP en la misma red puede causar problemas de interoperabilidad, llevando a configuraciones inesperadas y bucles de red.

Prevención de Tormentas de Broadcast:

-Implementación de RSTP o MSTP: Utilizar versiones más avanzadas de STP, como RSTP o MSTP, que tienen tiempos de convergencia más rápidos y pueden adaptarse mejor a cambios en la topología de la red.

-Configuración Correcta de Puertos: Asegurarse de que todos los puertos de los switches están configurados adecuadamente para participar en STP y que los puertos redundantes se bloqueen correctamente.

-Monitoreo y Mantenimiento: Realizar monitoreo continuo de la red y ajustes de configuración según sea necesario para garantizar que STP funcione como se espera.

1. Configuración Incorrecta de STP: Si los switches no están configurados correctamente para participar en el protocolo STP, pueden fallar en bloquear los puertos necesarios, permitiendo la formación de bucles.

2. Fallos en la Convergencia de STP: En redes donde STP no converge rápidamente (como en el caso del STP estándar), los cambios en la topología pueden causar bucles temporales que resulten en tormentas de broadcast.

3. Incompatibilidad entre Versiones de STP: La coexistencia de diferentes versiones de STP en la misma red puede causar problemas de interoperabilidad, llevando a configuraciones inesperadas y bucles de red.

Beneficios del Spanning Tree Protocol: Manteniendo las Redes a Flote

El uso del Spanning Tree Protocol trae consigo múltiples beneficios que son cruciales para cualquier red de switching:

-Reducción de Bucles de Red: El beneficio más obvio es la eliminación de bucles de red, lo que previene la congestión y los fallos de red.

-Alta Disponibilidad: STP permite que las rutas de respaldo se activen automáticamente en caso de fallos en los enlaces principales, garantizando así la disponibilidad continua de la red.

-Escalabilidad: Al gestionar eficazmente los enlaces redundantes, STP permite que las redes crezcan sin sacrificar la estabilidad.

Conclusión del Spanning Tree Protocol

El algoritmo Spanning Tree es una pieza fundamental en el diseño y funcionamiento de redes de switching robustas y confiables. Al prevenir los bucles y gestionar eficientemente las rutas de datos, STP asegura que nuestras redes puedan escalar y mantenerse operativas, incluso en circunstancias adversas.

En Teldat, comprendemos la importancia de estas tecnologías y trabajamos incansablemente para implementar soluciones de red que incorporen STP y otros protocolos avanzados. Nuestra misión es proporcionar a nuestros clientes redes que no solo sean eficientes, sino también resilientes y preparadas para el futuro. Así que, la próxima vez que te conectes a una red sin interrupciones, piensa en el Spanning Tree Protocol y en cómo mantiene todo funcionando como un reloj suizo.