Es algo común que en estos tiempos que vivimos rodeados con el auge de las redes sociales y demás medios de comunicación que el marketing prevalezca y se trivialicen términos que se tienden a popularizar y mucho más en ámbitos de nuevas tecnologías. Todos conocemos ya de sobra la computación en la nube, que además ahora se está entremezclando y cogiendo fuerza con la computación Edge, el blockchain, el metaverso, Inteligencia Artificial, etc. Pero hay un término que más auge ha tenido durante este año: ciberseguridad, y no podemos dejarlo pasar sin profundizar un poco.

Es algo común que en estos tiempos que vivimos rodeados con el auge de las redes sociales y demás medios de comunicación que el marketing prevalezca y se trivialicen términos que se tienden a popularizar y mucho más en ámbitos de nuevas tecnologías. Todos conocemos ya de sobra la computación en la nube, que además ahora se está entremezclando y cogiendo fuerza con la computación Edge, el blockchain, el metaverso, Inteligencia Artificial, etc. Pero hay un término que más auge ha tenido durante este año: ciberseguridad, y no podemos dejarlo pasar sin profundizar un poco.

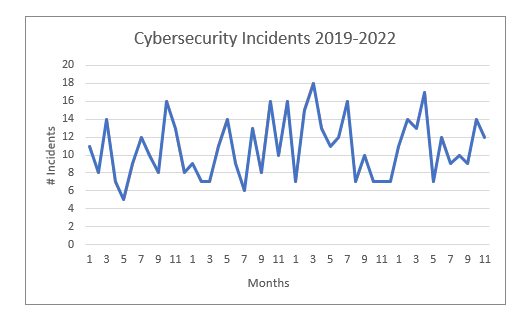

Incidentes de ciberseguridad causando más de un millón de dólares de perdidas durante 2019-2022.

No es de extrañar que estemos ante un término de moda, puesto que los ciberataques que han causado más de un millón de doláres de daños han crecido año a año un mínimo de un 3% desde 2019.

¿Y cómo se consigue producir estos daños con un ciberataque? Si conseguimos realizarlos en sistemas operacionales que afectan a infraestructuras críticas, que son los que cuantificados en términos tangibles como el dinero e intangibles como reputación e imagen de marca, son de los más dañinos.

Afortunadamente la seguridad también avanza año a año, y para proteger este tipo de infraestructuras críticas tenemos la ciberseguridad OT.

¿Ciberseguridad OT?

Siempre que se habla de ciberseguridad viene a nuestra cabeza el ámbito más empresarial y el entorno TI (Tecnologías de la Información o IT en inglés): “han hackeado el móvil de algún famoso”, “los hackers han entrado a tal portal web y han liberado los datos datos de todos los usuarios”, etc. pero es fundamental tener en cuenta este término dentro del ámbito de la informática operacional o TO (Tecnologías de Operación u OT en inglés): sistemas y redes de equipos industriales.

¿Pero por qué hemos de preocuparnos por mantener un entorno seguro desde el punto de vista lógico dentro de los entornos OT si estos sistemas ya tienen una seguridad física muy trabajada y además son sistemas muy predecibles, estructurados y ubicados muchos de ellos en localizaciones de difícil acceso?

- Mientras que desde IT se asegura la confidencialidad, integridad y disponibilidad de los sistemas y datos, en los entornos OT se controlan y monitorizan procesos físicos, dispositivos e infraestructuras. Parecen mundos alejados, pero debido al crecimiento de la necesidad de análisis de datos y Big Data los entornos OT ha requerido que este tipo de infraestructuras se integren cada vez más dentro de las redes y sistemas de IT. Esto abre este tipo de sistemas a amenazas del mundo IT pero sin la misma preparación ante ellas.

- Generalmente todos los sistemas OT comparten una característica fundamental: suelen dar soporte a infraestructuras críticas, no solo desde el punto de vista de servicio sino de aseguramiento de vidas humanas por ejemplo. Y dentro de este tipo de infraestructuras la disponibilidad es el requisito de seguridad más relevante.

- Por ejemplo una red eléctrica, si se consiguiese bloquear el funcionamiento en alguno de sus niveles, supondría incalculables pérdidas monetarias y de imagen empresarial.

- O también en conflictos bélicos se usan ciberataques a infraestructuras críticas debido precisamente a la importancia que tienen en el aseguramiento de vidas humanas.

- Sin ir muy lejos, en algo tan cotidiano como el servicio de trenes: como ejemplo incluido en la gráfica anterior, en Noviembre de 2022 se realizó un ataque contra el servicio de trenes en Dinamarca que que tuvo parada durante varias horas las operaciones ferroviarias.

- Otro ejemplo de ataque en infraestructura crítica durante este 2022, unos piratas atacaron al mayor distribuidor de gas natural de Grecia, DESFA, provocando una interrupción del sistema y la exposición de datos.

Puntos claves en la ciberseguridad OT

La mezcla de las características propias del mundo OT como su estructura menos dinámica y falta de adaptación a cambios constantes y de la criticidad de los procesos que soportan suponen el principal motivo de vulnerabilidad y por el cual la ciberseguridad OT adquiere un importancia vital y debería incrementar su prioridad en cualquier organización que disponga de infraestructura OT.

Debido a esto están surgiendo rápidamente nuevas soluciones de seguridad con las que se pretende facilitar la integración entre entornos consolidando soluciones y proveedores de seguridad. Dentro de las organizaciones se deberían combinar las soluciones OT e IT y reducirlas en torno a un número menor de proveedores para disminuir la complejidad y obtener una visión centralizada de todos los dispositivos, tanto IT como OT. Las soluciones de seguridad integradas reducen los riesgos y mejoran la seguridad y eficacia operativa.

Tenemos que abordar la ciberseguridad OT como un cambio completo en el planteamiento tradicional o como se realiza dentro de los sistemas de IT: diferente criticidad de los sistemas, despliegues, operación y actualización, escenarios en caso de fallo, etc.. Estamos ante un replanteamiento completo de la seguridad y no limitado simplemente a un conjunto específico de firmas.

¿Pero qué funcionalidad hemos de tener en cuenta dentro de este replanteamiento completo de la ciberseguridad OT?

Los sistemas OT son complejos, desarrollados e implementados durante décadas (su periodo de amortización es muy largo debido a la gran inversión que suponen) y tienen tal nivel de “parcheado” que ninguna persona de la organización conoce por completo. Además que estos recursos OT pueden estar desplegados alrededor de varias ubicaciones geográficas y de difícil acceso. Por tanto, proveer un autodescubrimiento de activos dentro de la red OT es fundamental y no es una cuestión que tenga una solución trivial.

Debido a la convergencia antes mencionada entre redes IT y OT cualquier solución de ciberseguridad debe ser capaz también de tratar con amenazas de ambos mundos de forma unificada, para cubrir los escenarios que puedan afectar a esta nueva arquitectura.

La ciberseguridad en IT está más enfocada a ser centralizada y proteger los sistemas centrales de las empresas pero en el caso de proteger infraestructuras críticas, con estas características no es suficiente: cuanto más cerca pueda enviarse la seguridad a cada nodo individual de la red, mejor. Disponer firewalls de siguiente generación en los nodos perimetrales de la red es sumamente necesario permitiendo establecer un sistema de ciberseguridad OT en varios niveles. Esta es la razón por la que un sistema de ciberseguridad OT debe ofrecer capacidades IDS / IPS a los equipos de red y funciones centralizadas si así se desea.

Lamentablemente, con los sistemas industriales, instalar cualquier parche de seguridad en los dispositivos finales es imposible o tiene un coste prohibitivo. Por este motivo también es de gran importancia que el sistema de seguridad permita aplicar “parches en la red”, de tal forma que no sea necesario acceder a cada equipo directamente y hacer cambios en cada uno de ellos, y así los cambios se aplican directamente en la red de datos.

Se puede comprobar fácilmente que también cualquier sistema de ciberseguridad OT como de IT cuenta con firmas, pero estos tipos de sistemas por si solos también tienen vulnerabilidades, como por ejemplo que estén mal actualizados. Los ataques de día cero son imposibles de atrapar por estos sistemas, por esto necesitamos herramientas adicionales como los modelos de IA (Inteligencia Artificial) para detectar actividades anómalas en una red OT. Usar un analizador de tráfico de red con un motor de IA (Network Traffic Analyzer en inglés o más conocido como NTA) junto a un motor de IA, es una herramienta muy adecuada para los sistemas industriales, ya que suelen ser mucho más estables y fiables mientras que en redes IT no han tenido mucha aplicación porque se trata de sistemas menos predecibles.

Conclusión

Afortunadamente las soluciones de ciberseguridad están teniendo en cuenta los entornos OT dentro de su diseño y cobertura, permitiendo solucionar muchas de las vulnerabilidades derivadas de los criterios de definición que se utilizaron en la creación de este tipo de entornos y sistemas.

Hemos dado una pincelada sobre varios conceptos fundamentales de la ciberseguridad OT entre otros: el autodescubrimiento de nodos de la red, la seguridad centralizada y en el “Edge”, IDS/IPS con firmas o aplicación de modelos de IA junto a NTA’s para aprender el comportamiento de la red aplicados a los entornos de OT. Pero esto no deja de ser una introducción.

Desde Teldat hemos trabajado duro para tener una solución de ciberseguridad OT y IT. Dentro de este último tipo de sistemas, la solución de be.OT proporciona características específicas para estos entornos y es una herramienta muy valiosa para todos aquellos que necesiten proteger infraestructura crítica gestionada por protocolos industriales dentro de redes OT.

Fuentes

- https://www.techtarget.com/searchitoperations/definition/IT-OT-convergence

- https://www.techtarget.com/iotagenda/tip/Operational-technology-vs-information-technology-explained

- https://www.washingtonpost.com/politics/2022/07/25/iran-israel-cyber-war/

- https://www.csis.org/programs/strategic-technologies-program/significant-cyber-incidents